Sécuriser l'essentiel

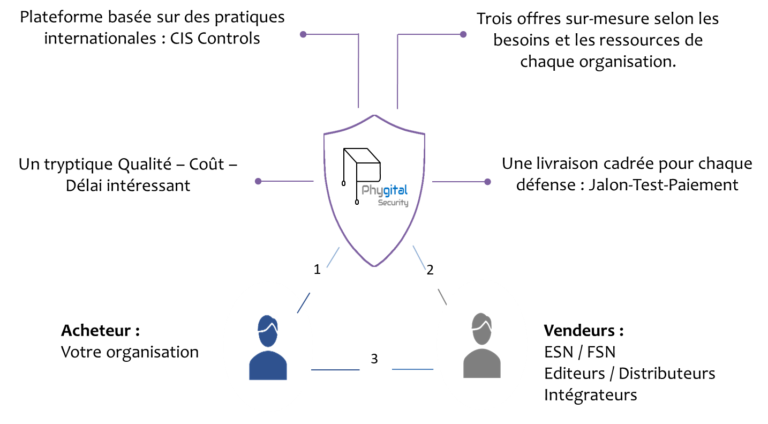

Inspiré par les bonnes pratiques de groupes d’experts en cyber sécurité, Cyshield, en partenariat avec la plateforme Phygital Security vous propose de sécuriser l’essentiel de votre organisation au travers le déploiement des 18 défenses du CIS.

Que sont les CIS Controls ?

Développés par le Center for Internet Security, les contrôles de sécurité critiques CIS sont un ensemble normatif et prioritaire de bonnes pratiques de cybersécurité et d’actions défensives qui peuvent aider à prévenir les attaques les plus répandues et les plus dangereuses et à soutenir la conformité à l’ère de plusieurs cadres.

Ces bonnes pratiques exploitables en matière de cyberdéfense sont formulées par un groupe d’experts en informatique en utilisant les informations recueillies à partir d’attaques réelles et leurs défenses efficaces. Les contrôles CIS fournissent des conseils spécifiques et une voie claire pour que les organisations atteignent les buts et objectifs décrits par de multiples cadres juridiques, réglementaires et politiques.

Qu'est-ce que cela signifie pour votre organisation ?

La mise en œuvre des contrôles de sécurité critiques CIS dans votre organisation peut vous aider efficacement à :

Les catégories

Les bonnes pratiques du catalogue sont classées en trois catégories appelées « Implementation Groups » – IG. Ces catégories correspondent à la taille et aux moyens de l’entreprise qui met en œuvre les mesures de sécurité.

- IG1 : petites à moyennes entreprises possédant des compétences limitées en IT et en cybersécurité.

- IG2 : entreprises dont la taille est suffisante pour disposer d’employés ou de prestataires en charge de la protection des infrastructures IT.

- IG3 : entreprises qui emploient des experts (employés ou prestataires) en cyber sécurité spécialisés dans différents domaines (gestion du risque, tests d’intrusion, sécurité des applications…).

Chaque catégorie est cumulative. Une entreprise qui choisit de mettre en place les mesures IG2 doit aussi mettre en place les mesures IG1.

Les groupes de mise en œuvre (IG) sont les orientations recommandées pour hiérarchiser la mise en œuvre des contrôles de sécurité critiques du CIS.

IG1

La version 8 des contrôles du CIS définit le groupe de mise en œuvre 1 (IG1) comme une cyberhygiène essentielle et représente une norme minimale émergente de sécurité de l’information pour toutes les entreprises. L’IG1 est la rampe d’accès aux contrôles du CIS et consiste en un ensemble fondamental de 56 mesures de protection en matière de cyberdéfense. Les mesures de protection incluses dans IG1 sont celles que chaque entreprise devrait appliquer pour se défendre contre les attaques les plus courantes.

Dans la plupart des cas, une entreprise IG1 est typiquement une petite ou moyenne entreprise avec une expertise limitée en matière d’informatique et de cybersécurité à consacrer à la protection des actifs informatiques et du personnel. La préoccupation commune de ces entreprises est de maintenir l’activité opérationnelle, car elles ont une tolérance limitée aux temps d’arrêt.

La sensibilité des données qu’elles tentent de protéger est faible et concerne principalement les informations relatives aux employés et aux finances. Les mesures de protection sélectionnées pour IG1 doivent pouvoir être mises en œuvre avec une expertise limitée en matière de cybersécurité et viser à contrecarrer les attaques générales et non ciblées. Ces mesures de protection seront également conçues pour fonctionner en conjonction avec du matériel et des logiciels commerciaux prêts à l’emploi (COTS) pour les petites entreprises ou les bureaux à domicile.

IG2

L’IG2 comprend 74 sauvegardes supplémentaires et s’appuie sur les 56 sauvegardes identifiées dans l’IG1. Les 74 sauvegardes sélectionnées pour IG2 peuvent aider les équipes de sécurité à faire face à une complexité opérationnelle accrue. L’installation et la configuration de certains garde-fous nécessitent une technologie de niveau entreprise et une expertise spécialisée.

Une entreprise IG2 emploie des personnes qui sont responsables de la gestion et de la protection de l’infrastructure informatique. Ces entreprises soutiennent généralement plusieurs départements dont les profils de risque diffèrent en fonction de la fonction et de la mission.

Les petites unités d’entreprise peuvent être soumises à des contraintes de conformité réglementaire. Les entreprises IG2 stockent et traitent souvent des informations sensibles sur les clients ou les entreprises et peuvent supporter de courtes interruptions de service. La perte de confiance du public en cas de violation est une préoccupation majeure.

IG3

L’IG3 comprend 23 mesures de protection supplémentaires. Il s’appuie sur les mesures de protection identifiées dans les IG1 (56) et IG2 (74), soit un total de 153 mesures de protection dans les contrôles CIS v8.

Une entreprise IG3 emploie généralement des experts en sécurité spécialisés dans les différentes facettes de la cybersécurité (par exemple, gestion des risques, tests de pénétration, sécurité des applications). Les actifs et les données d’IG3 contiennent des informations ou des fonctions sensibles qui sont soumises à une surveillance réglementaire et de conformité. Une entreprise IG3 doit assurer la disponibilité des services ainsi que la confidentialité et l’intégrité des données sensibles. Les attaques réussies peuvent causer des dommages importants au bien-être public.

Les mesures de protection choisies pour IG3 doivent atténuer les attaques ciblées d’un adversaire sophistiqué et réduire l’impact des attaques de type « zero-day ».

Les mesures

Le référentiel CIS détaille 153 mesures de sécurité réparties en 18 catégories. Chacune de ces mesures est identifiée en termes d’IG (1, 2 ou 3) et de fonction de sécurité (protéger, identifier, détecter et répondre).

Les défenses critiques du CIS ont été pensées de manière à faire face aux attaques cyber réelles

Les 18 catégories sont les suivantes :

Gérer activement (inventorier, suivre et corriger) tous les actifs de l’entreprise (appareils de l’utilisateur final, y compris portables et mobiles ; appareils réseau ; appareils non informatiques/Internet des objets (IoT) ; et serveurs) connectés à l’infrastructure physiquement, virtuellement, à distance, et ceux des environnements cloud, afin de connaître avec précision la totalité des actifs qui doivent être surveillés et protégés au sein de l’entreprise. Cela permettra également d’identifier les actifs non autorisés et non gérés à supprimer ou à corriger.

Gérer activement (inventorier, suivre et corriger) tous les logiciels (systèmes d’exploitation et applications) sur le réseau afin que seuls les logiciels autorisés soient installés et puissent s’exécuter, et que les logiciels non autorisés et non gérés soient trouvés et empêchés d’être installés ou exécutés.

Développer des processus et des contrôles techniques pour identifier, classer, traiter, conserver et éliminer les données en toute sécurité.

Établir et maintenir la configuration sécurisée des actifs de l’entreprise (dispositifs des utilisateurs finaux, y compris portables et mobiles; dispositifs de réseau; dispositifs non informatiques/IoT; et serveurs) et des logiciels (systèmes d’exploitation et applications).

Utiliser des processus et des outils pour attribuer et gérer l’autorisation des informations d’identification pour les comptes d’utilisateur, y compris les comptes d’administrateur, ainsi que les comptes de service, aux actifs et logiciels de l’entreprise.

Utiliser des processus et des outils pour créer, attribuer, gérer et révoquer les références et les privilèges d’accès pour les comptes d’utilisateur, d’administrateur et de service pour les actifs et les logiciels de l’entreprise.

Élaborer un plan pour évaluer et suivre en permanence les vulnérabilités de tous les actifs de l’entreprise au sein de l’infrastructure de l’entreprise, afin de remédier à ces vulnérabilités et de réduire au minimum la fenêtre d’opportunité pour les attaquants. Surveiller les sources de l’industrie publique et privée pour obtenir de nouvelles informations sur les menaces et les vulnérabilités.

Recueillir, alerter, examiner et conserver les journaux d’audit des événements qui pourraient aider à détecter, comprendre ou récupérer une attaque.

Améliorer les protections et les détections des menaces provenant du courrier électronique et des vecteurs web, car ce sont des occasions pour les attaquants de manipuler le comportement humain par un engagement direct.

Empêcher ou contrôler l’installation, la diffusion et l’exécution d’applications, de codes ou de scripts malveillants sur les actifs de l’entreprise.

Établir et maintenir des pratiques de récupération des données suffisantes pour restaurer les actifs de l’entreprise dans le champ d’application de l’enquête à un état antérieur à l’incident et fiable.

Établir, mettre en œuvre et gérer activement (suivre, signaler, corriger) les dispositifs du réseau, afin d’empêcher les attaquants d’exploiter les services et les points d’accès vulnérables du réseau.

Exploiter les processus et les outils pour établir et maintenir une surveillance complète du réseau et une défense contre les menaces de sécurité dans l’ensemble de l’infrastructure du réseau de l’entreprise et de la base d’utilisateurs.

Établir et maintenir un programme de sensibilisation à la sécurité afin d’influencer le comportement de la main-d’œuvre pour qu’elle soit consciente de la sécurité et qu’elle ait les compétences nécessaires pour réduire les risques de cybersécurité pour l’entreprise.

Développez un processus pour évaluer les fournisseurs de services qui détiennent des données sensibles, ou qui sont responsables des plates-formes ou des processus informatiques critiques d’une entreprise, afin de vous assurer que ces fournisseurs protègent ces plates-formes et ces données de manière appropriée.

Gérer le cycle de vie de la sécurité des logiciels développés en interne, hébergés ou acquis afin de prévenir, détecter et corriger les faiblesses de sécurité avant qu’elles n’aient un impact sur l’entreprise.

Établir un programme pour développer et maintenir une capacité de réponse aux incidents (par exemple, politiques, plans, procédures, rôles définis, formation et communications) pour préparer, détecter et répondre rapidement à une attaque.

Tester l’efficacité et la résilience des actifs de l’entreprise en identifiant et en exploitant les faiblesses des contrôles (personnes, processus et technologie), et en simulant les objectifs et les actions d’un attaquant.

Retrouvez nos Business Cases

Implémentation de la mesure CIS 03 - Data protection

Mise en place des mesures CIS 05 et CIS 06 - Account & Access Control management

Mise en oeuvre de la mesure CIS 07 - Coutinous Vulerability Management

Mise en place de la mesure CIS 09 - Email & Web Browser Protection

Implémentation de la mesure CIS 11 - Data Recovery

Mise en œuvre de la mesure CIS 18 - Penetration Testing

première Marketplace dédiée aux risques cyber